Hay muchos nombres de host y servicios distintos que usa la plataforma de CXone Mpower. Los diagramas de esta página muestran los componentes y el cifrado utilizados para la comunicación con cada nombre de host.

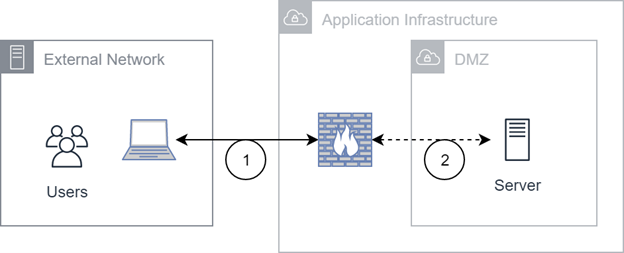

Conectividad del centro de datos privado

Este diagrama representa cómo los usuarios se conectan con nuestra infraestructura de aplicaciones en los centros de datos privados de EE. UU. y la UE de NiCE para CXone Mpower. Los usuarios se conectan a estos centros de datos mediante nuestro conjunto de servidores de clúster y nombres de host DNS.

Flujos

-

El tráfico desde la red externa termina en un firewall de hardware. Esto finaliza la sesión de TLS

Seguridad de la Capa de Transporte. Protocolo que proporciona seguridad de extremo a extremo para los datos enviados entre aplicaciones.. El servidor permite el ingreso de tráfico no seguro y lo gestiona.

Seguridad de la Capa de Transporte. Protocolo que proporciona seguridad de extremo a extremo para los datos enviados entre aplicaciones.. El servidor permite el ingreso de tráfico no seguro y lo gestiona. -

El tráfico entre el firewall y el servidor no está encriptado.

Conectividad directa de la zona de disponibilidad de AWS en la nube pública

Este diagrama representa la conectividad con nuestro conjunto de servidores de clúster y nombres de host DNS. Los usuarios acceden a nuestros servidores mediante un equilibrador de carga de la aplicación.

Flujos

-

El tráfico desde la red externa termina en un equilibrador de carga de la aplicación. Esto finaliza la sesión de TLS

Seguridad de la Capa de Transporte. Protocolo que proporciona seguridad de extremo a extremo para los datos enviados entre aplicaciones.. El servidor permite el ingreso de tráfico no seguro y lo gestiona.

Seguridad de la Capa de Transporte. Protocolo que proporciona seguridad de extremo a extremo para los datos enviados entre aplicaciones.. El servidor permite el ingreso de tráfico no seguro y lo gestiona. -

El tráfico entre el equilibrador de carga de la aplicación y el servidor no está cifrado.

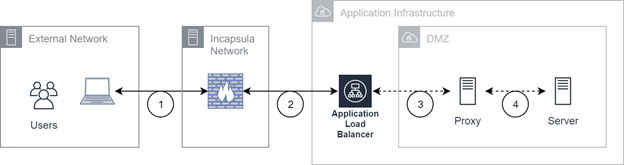

Conectividad indirecta del centro de datos de AWS

Este diagrama representa la conectividad entre usuarios y nuestro Centro de datos AWS indirecto mediante el uso de nombres de host.

Flujos

-

El tráfico desde la red externa termina en un servicio de Incapsula. Esto finaliza la sesión de TLS

Seguridad de la Capa de Transporte. Protocolo que proporciona seguridad de extremo a extremo para los datos enviados entre aplicaciones..

Seguridad de la Capa de Transporte. Protocolo que proporciona seguridad de extremo a extremo para los datos enviados entre aplicaciones.. -

Tráfico entre el servicio de Incapsula y el equilibrador de carga de la aplicación. Se inicia una nueva sesión TLS en el servicio de Incapsula. Esta sesión TLS finaliza en el equilibrador de carga de la aplicación. El servidor permite el ingreso de tráfico no seguro y lo gestiona.

-

El tráfico entre el equilibrador de carga de la aplicación y el proxy no está cifrado.

-

El tráfico entre el proxy y el servidor no está encriptado.